Привет!

Вероятно, кто-то из наших читателей уже слышал или даже смотрел обзоры про подбор паролей используя мощность современных видеокарт (GPU). Все в один голос рассказывают, до чего же эффективно подбираются даже довольно длинные и сложные пароли, но никто не рассказывает какими программами они пользуются, как именно осуществляется подбор.

Сегодня мы займемся практикой и расскажем вам во всех подброностях, как с помощью видеокарты подобрать, к примеру, пароль от какой-нибудь учетной записи в Windows. Конечно, нам понадобится компьютер с относительно не старой видюхой (я в своих экспериментах использовал nVidia GTX 570) и чудо-программа, которая как раз осуществляет все операции по подбору.

Надо сказать, что программ подобной направленности в интернете уже не мало, но бОльшая часть разработчиков жадные и программы стоят денег. При том что в большинстве случаев эффективность алгоритмов не очень высока да и возможности весьма скромные. Я попробовал несколько программ на одной и той же видеокарте и убедился сам, что в одной программе пароль может подбираться со скоростью 1 миллиард комбинаций в секунду, а в другой программе тот же самый пароль подбирается со скоростью 2 миллиарда комбинаций в секунду. Короче говоря не все программы одинаково эффективны.

Ну да ладно, не буду вас томить долгими отступлениями от темы. Самая лучшая программа по подбору паролей с помощью GPU (на мой взгляд) — это hashcat. У программы куча достоинств по сравнению с аналогами. Я перечислю наиболее интересные:

- Абсолютно бесплатная

- Есть сборки под Windows и Linux

- Можно объединить до 128 видеокарт для подбора паролей

- Подбор возможен для более чем 80-и видков хэшей

- Интеллектуальное использование ресурсов — если пароль совсем длинный, когда на подбор может уйти не один день, то можно просто работать за компом в обычном режиме, а hashcat для подбора будет использовать только свободные ресурсы

- Очень гибкая система маскирования симвоолв и алгоритмов перебора

- Прочие мелочи типа мониторинга температуры GPU

Теперь еще одно коротенькое отступление. Для тех кто не в курсе, пароли обычно хранятся в зашифрованном виде. Эти шифрованные «слова» называются хэшами. Существует два вида шифрования: обратимое и необратимое. При обратимом шифровании пароль шифруется и дешифруется одной и той же математической формулой. Формула обычно известна всем, но есть еще и дополнительная комбинация символов, которая называется ключем. Ключ знает только тот, кто шифрует и весь процесс выглядит так: формула + незашифрованный пароль + ключ = зашифрованный пароль (хэш). Соответственно, чтобы расшифровать пароль нам нужно нужно знать только ключ. Если в системе все пароли зашифрованы таким образом и мы узнаем ключ, то мы автоматически узнаем сразу все пароли. По этой причине обратимое шифрование в принципе не является надежным и в серъезных областях его не применяют. Необратимое шифрование основано на том, что математическая формула используемая для шифрования пароля не может выполнить обратный процесс и нет никакого ключа, который можно подобрать. Получается так: необратимая формула + незашифрованный пароль = зашифрованный пароль (хэш). Когда пользователь вводит свой пароль, чтобы войти куда-нибудь, этот пароль шифруется и полученный хэш сравнивается с хэшем, который хранится в системе как хэш от «правильного» пароля. Если хэши совпадают, значит пускаем. Если не совпадают, значит был введен неверный пароль.

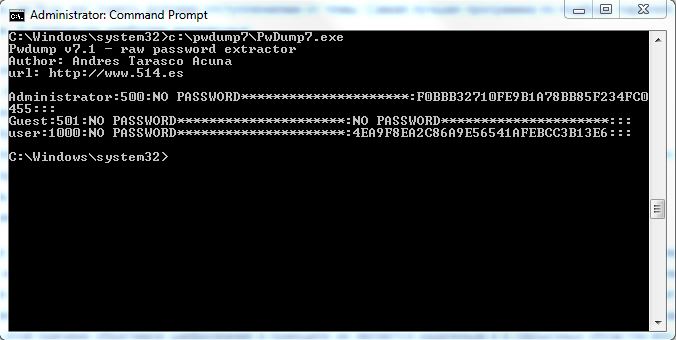

Самое главное, что нам нужно уяснить,что в большинстве случаев используется необратимое шифрование, а это значит, что во взламываемой системе где-то должен храниться хэш правильного пароля. Если мы хотим подобрать пароль от учетной записи Windows, значит нам нужно найти в Windows хэш пароля от нужной учетной записи. Конечно, Windows блокирует доступ к хранилищу хэшей, но есть полезные программки, которые обходят все эти блокировки и мы без труда можем получить хэши от всех учетных записей. Для этого нужно воспользоваться еще одной замечательной программкой под название Pwdump7. Все что понадобится для получения хэшей это админские права и отключенный антивирус, если таковой есть на компе жертвы. Запускаем Pwdump7 из командной строки с админскими привелегиями и вуа-ля:

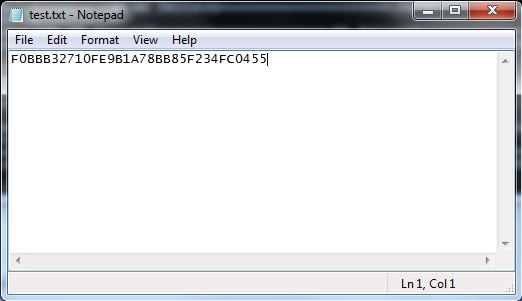

Здесь мы видим логины и хэши NTLM. Теперь будем заниматься перебором. Я заранее установил для учетной записи Administrator пароль из 6и символов. Запишем хэш в текстовый файлик и положим его в папку со скачанным и распакованным hashcat

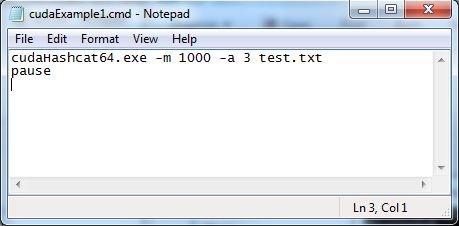

теперь сделаем cmd-файл для hashcat вот с таким содержанием:

У меня винда 64х битная, поэтому в файле я использовал cudaHashcat64.exe, на 32х разрядной системе надо писать cudaHashcat32.exe. Для видеокарт ATI лучше подойдут исполняемые файлы oclHashcat64 и oclHashcat32. Параметр m 1000 — это алгоритм NTLM, -a 3 — это способ перебора Brute-force (самый тупой метод последовательного перебора с участиием всевозможных символов).

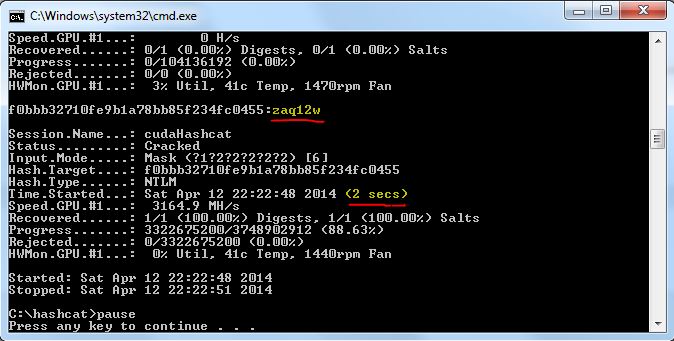

Давайте запустим cmd-файл и посмотрим за сколько времени мы подберем пароль. Вот что у нас получится на выходе:

Видеокарте GTX 570 понадобилось всего 2 секунды чтобы подобрать пароль из 6и символов. Вот так 🙂 GPU перебирал варианты со скоростью 3,16 миллиарда комбинаций в секудну. Конечно, если бы пароль включал в себя еще спецсимволы и был бы больше в длину, то на подбор ушло бы значительно больше времени. Однако, не нужно забывать, что очень много людей использует в качестве паролей обычные общеупотребимые слова, а значит можно воспользоваться алгоритмом подбора по словарю, что в разы ускорит процесс. Так же можно использовать пару видеокарт на одном компе или объединить несколько компов. Результат будет весьма приятный)

На этом собственно всё, о некоторых других вариантах использования hashcat мы еще поговорим в следующих обзорах…

Удачи!